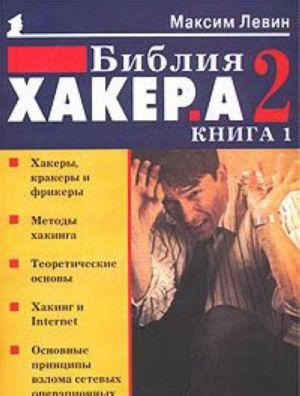

Максим Левин, бывший хакер, `обрисовывает` в своей книге все необходимые стадии взлома и `замыкает` всю информацию воедино для создания эффективных мер по обеспечению безопасности компьютерной сети. В книге весьма подробно описаны применяемые хакерами программы и инструменты, стратегии взлома, методы создания надежной и эффективной защиты от атак хакеров, подробно обсуждаются различные факторы, влияющие на защиту сети, приведены конкретные рекомендации по созданию различных систем безопасности и примеры конкретных атак хакеров. Значительное внимание уделено описанию систем взлома Windows NT, Linux и Unix и специфическим для этих систем методам вторжения. `Библия хакера 2` предназначена только для информирования специалистов в области защиты информации. Осуществление большинства описанных методов на практике является незаконным, поэтому издательство `Майор` не несет ответственности за использование изложенной информации или злоупотребление ею.

Maksim Levin, byvshij khaker, `obrisovyvaet` v svoej knige vse neobkhodimye stadii vzloma i `zamykaet` vsju informatsiju voedino dlja sozdanija effektivnykh mer po obespecheniju bezopasnosti kompjuternoj seti. V knige vesma podrobno opisany primenjaemye khakerami programmy i instrumenty, strategii vzloma, metody sozdanija nadezhnoj i effektivnoj zaschity ot atak khakerov, podrobno obsuzhdajutsja razlichnye faktory, vlijajuschie na zaschitu seti, privedeny konkretnye rekomendatsii po sozdaniju razlichnykh sistem bezopasnosti i primery konkretnykh atak khakerov. Znachitelnoe vnimanie udeleno opisaniju sistem vzloma Windows NT, Linux i Unix i spetsificheskim dlja etikh sistem metodam vtorzhenija. `Biblija khakera 2` prednaznachena tolko dlja informirovanija spetsialistov v oblasti zaschity informatsii. Osuschestvlenie bolshinstva opisannykh metodov na praktike javljaetsja nezakonnym, poetomu izdatelstvo `Major` ne neset otvetstvennosti za ispolzovanie izlozhennoj informatsii ili zloupotreblenie eju.